Rosyjskie służby w polskich wyborach. ABW ujawnia maile: "certyfikat korupcji"

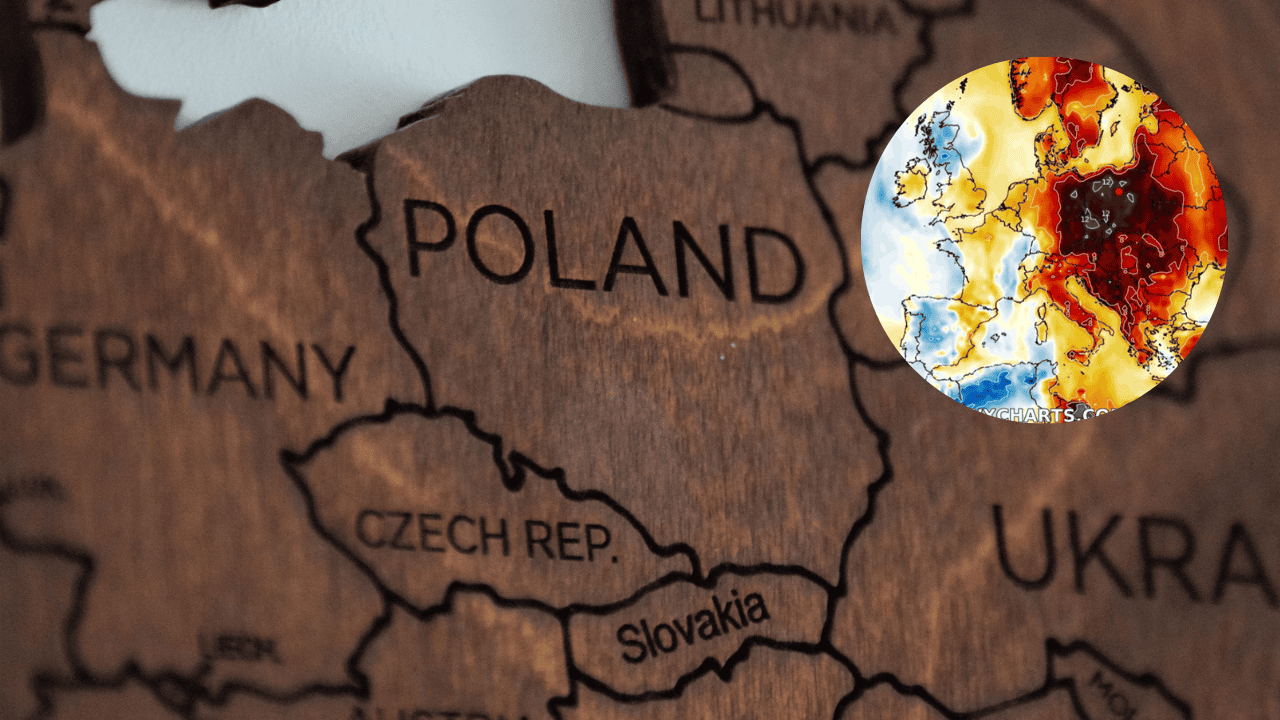

Agencja Bezpieczeństwa Wewnętrznego opublikowała raport dot. cyberzagrożeń, z którymi musiał mierzyć się CSIRT GOV w 2023 r. Na froncie cyberbezpieczeństwa jesteśmy atakowani bezustannie m.in. ze strony grup białoruskich i rosyjskich. Raport pokazuje, jak złożone, groźne i masowe mogą być ataki, z których większość z nas nie zdaje sobie nawet sprawy.

CSIRT GOV podsumowuje 2023 r. w polskim cyberbezpieczeństwie

Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego, czyli CSIRT GOV, w ciągu 2023 r. identyfikował i odpierał ataki ze strony grup cyberprzestępczych, hacktywistycznych oraz sponsorowanych przez państwa. W tej ostatniej, jako państwo graniczące z frontem konwencjonalnej wojny, będące członkiem zarówno NATO, jak i UE, zawarły się także próby penetracji systemów informatycznych przez służby białoruskie i rosyjskie.

Według raportu szczególnym zainteresowaniem napastników zewnętrznych cieszyła się infrastruktura administracji centralnej: systemy rządowe, ministerialne czy należące do służb. Celem była także infrastruktura krytyczna, zwłaszcza transport i sektor energetyczny. Nie brakowało również ataków DDoS na witryny administracji publicznej, które mogły skutkować ich przejściową niedostępnością.

Najgroźniejsza broń napastników - ataki Advanced Persistent Threat

Znaczną część raportu zajmuje analiza ataków typu Advanced Persistent Threat (APT). Jest to w tej chwili być może najgroźniejsza, najbardziej zaawansowana broń hakerów. Po włamaniu - zazwyczaj w prozaiczny sposób, np. z użyciem phishingu - napastnicy logują się w systemach informatycznych trwale, w sposób rozciągnięty w czasie często na wiele miesięcy. Penetrują przez ten czas infrastrukturę i pozyskują informacje. Przez cały ten czas pozostają niewykryci, system działa bez zarzutu, a zgromadzone informacje mogą pozwolić także na ataki na kolejne cele.

CSIRT GOV zidentyfikował wiele wycelowanych w polską infrastrukturę kampanii phishingowych, które miały stać się zaczątkiem dla APT. Próbowano wyłudzić dostępy do kont pocztowych, VPN-ów czy paneli administracyjnych. Pierwsze próby ataków APT odnotowano już w styczniu, za sprawą kampanii grupy Gamaredon. Hakerzy wzięli na cel administrację państwową, podszywając się pod Generalną Dyrekcję ds. Obsługi Misji Dyplomatycznych i Ministerstwo Obrony Ukrainy.

W maju i październiku zidentyfikowano zagrożenie ze strony kojarzonych ze służbami Federacji Rosyjskiej grupa APT28. W maju próbowano podszywać się m.in. pod personel dyplomatyczny, do ataku wykorzystano ofertę sprzedaży luksusowego auta. Przez cały rok APT28 atakowała także skrzynki pocztowe, próbując instalować malware na komputerach pracowników administracji. Wykorzystywane były podatności w kliencie poczty Outlook oraz webmailu Roundcube.

Wielokrotnie atakowała Polskę także grupa UNC1151, wykorzystując przy tym nieoczywiste metody. Na prywatne (jednak bynajmniej nie przypadkowych - spear phishing) konta mailowe trafiały fikcyjne zaproszenia np. na wydarzenia kulturalne. Zawierały one także załączniki w formacie HTML, w którym w postaci oficjalnego, dekoracyjnego zaproszenia zamaskowany był złośliwy kod. Do adresatów trafiały także złośliwe certyfikaty potwierdzające ukończenie kursu pt. “Korupcja w administracji publicznej”:

Aktywność cyberprzestępcza podczas wyborów parlamentarnych w 2023 r.

Jak można było się spodziewać, rozpoznane zostały działania grup hakerskich skupiające się na zeszłorocznych wyborach parlamentarnych. ABW nie raportuje o żadnej udanej penetracji systemów wykorzystywanych przez administrację wyborczą, choć oczywiście zauważyć się dało znaczną aktywność dezinformacyjną oraz phishingową:

W roku 2023 roku miała także miejsce kampania wyborcza oraz wybory parlamentarne do Sejmu oraz Senatu RP, co stanowiło bodziec do intensyfikacji aktywności grup prowadzących ataki socjotechniczne i dezinformacyjne z wykorzystaniem różnych środków przekazu. Wśród działań służących dezinformacji znalazło się nie tylko wykorzystanie masowej dystrybucji wiadomości email, ale również kampanie wykorzystujące SMS.

CSIRT GOV prognozuje dalszą eskalację cyberzagrożeń dla Polski, przede wszystkim w związku toczącą się wojną. Spodziewać należy się ataków socjotechnicznych, wykorzystania podatności 0-day, ataków na skrzynki poczty elektronicznej i klienty VPN. Aktywność muszą wykazywać nie tylko administratorzy i analitycy bezpieczeństwa, ale też przeciętni obywatele, zwłaszcza pracujący w administracji lub obsłudze infrastruktury krytycznej.