Pikabot atakuje Polskę. Nowe złośliwe oprogramowanie o rozbudowanych możliwościach

Polski krajobraz cyberzagrożeń właśnie „wzbogacił” się o nowego, groźnego szkodnika. Pikabot to rozbudowane złośliwe oprogramowanie tworzące w komputerze ofiary tylną furtkę, dzięki której nawiązywana jest łączność z serwerami napastników. Zagrożeni są zarówno zwykli użytkownicy, jak i przedsiębiorstwa i instytucje.

Pikabot już w Polsce

CERT Orange potwierdza, że ataki z użyciem Pikabota odnotowano już w Polsce. Odpowiedzialność za nie przypisuje się grupie TA577, której już wcześniej zarzucono przeprowadzanie m.in. kampanii ransomware’owych. Pikabot jednak sam w sobie nie szyfruje danych dla okupu, choć może być do tego wykorzystywany.

Po instalacji otwiera łączność z serwerem C&C atakujących, którzy mają następnie pełną dowolność w doborze kolejnych wysyłanych na urządzenie szkodników. Jak wspomniano, Pikabot jest rozbudowany i może pobierać różne typy złośliwego oprogramowania w postaci bibliotek DLL, skryptów czy oprogramowanie Cobalt Strike, które pierwotnie służyło do testów penetracyjnych, jednak w rękach hakerów może być wykorzystane to odnajdywania kolejnych podatności.

Zobacz też: Nastoletni haker skazany za wycieki z GTA VI. Długo nie wyjdzie

Kolejny wyciek danych z laboratoriów ALAB. Skradzione informacje w sieciSchemat BEC, potem backdoor

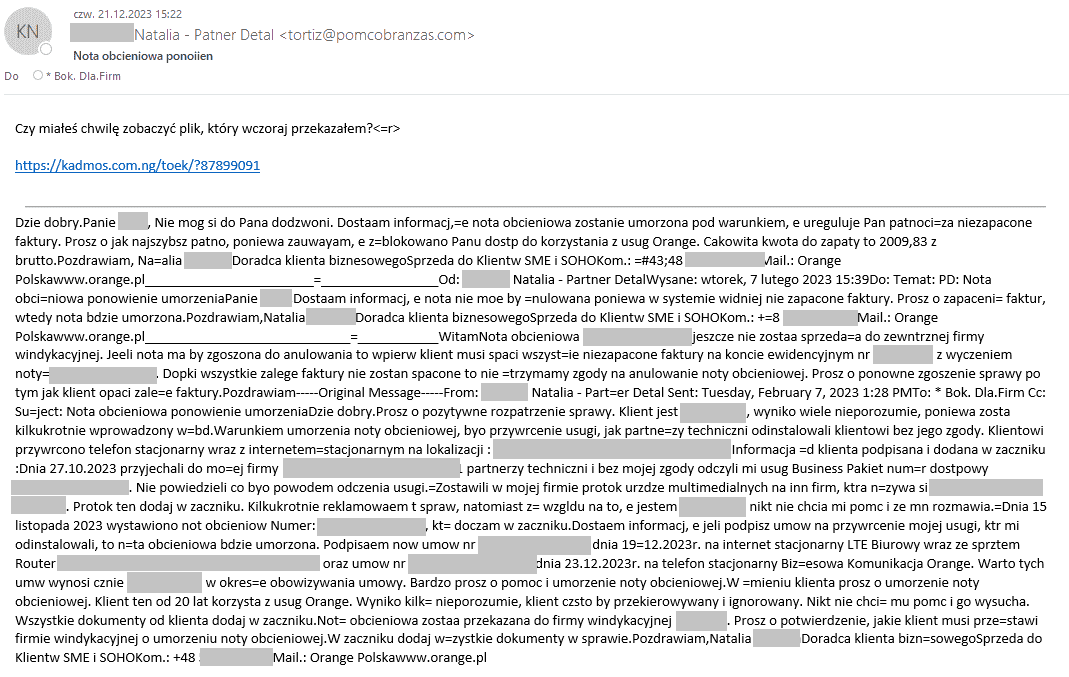

No dobrze, ale jak w ogóle dochodzi do infekcji Pikabotem? W scenariuszu analizowanym przez CERT Orange atak rozpoczynał się na wzór kampanii Business Email Compromise, w którym przejmuje się dostęp do korporacyjnych skrzynek i za ich pomocą rozsyła malware wśród pracowników, często odpowiadając na wcześniejszą korespondencję. Internauci, których na cel obrali hakerzy, otrzymują maila o treści „czy miałeś chwilę zobaczyć plik, który wczoraj przekazałem?” oraz link.

Link prowadzi do strony, z której pobierane jest archiwum ZIP, gdzie znajduje się plik JavaScript. Ten z użyciem narzędzia cURL pobiera bibliotekę DLL, która była wstrzykiwana do procesu WerFault.exe. Tyle wystarczy, by szkodnik nawiązał połączenie z serwerem Command & Control poprzez utworzoną tylną furtkę. Odtąd napastnicy mogą wysyłać na urządzenie dowolne złośliwe oprogramowanie, na przykład wspomniane uzbrojone Cobalt Strike.

Możliwa dalsza ewolucja

Jak dotąd nie wiadomo, w jaki sposób uzyskano dostęp do adresów mailowych wykorzystywanych do ataków. Wiemy jednak, że budowa Pikabota pozwala na jego szeroką rozbudowę. Nie można wykluczyć, że już teraz występują różne warianty, które swoim modus operandi obiegają od przytoczonego scenariusza. Uwagę zwraca też scenariusz dystrybucji charakterystyczny dla ataków BEC – szczególną uważność powinni zachować administratorzy korporacyjni, zwłaszcza w kontekście możliwej rozbudowy Pikabota o moduł ransomware.