Sposoby, by nie dać nabić się w butelkę. Kluczowa jest jedna zasada

Dziś niewielkim nakładem środków i pracy można dopracować próby oszustw internetowych do tego stopnia, że przekonują one nie już tylko najmniej doświadczonych internautów. Choć w przypadku cyberbezpieczeństwa nigdy nie można mówić o stuprocentowo skutecznej ochronie, to jednak są uniwersalne kwestie, na które warto zwracać szczególną uwagę.

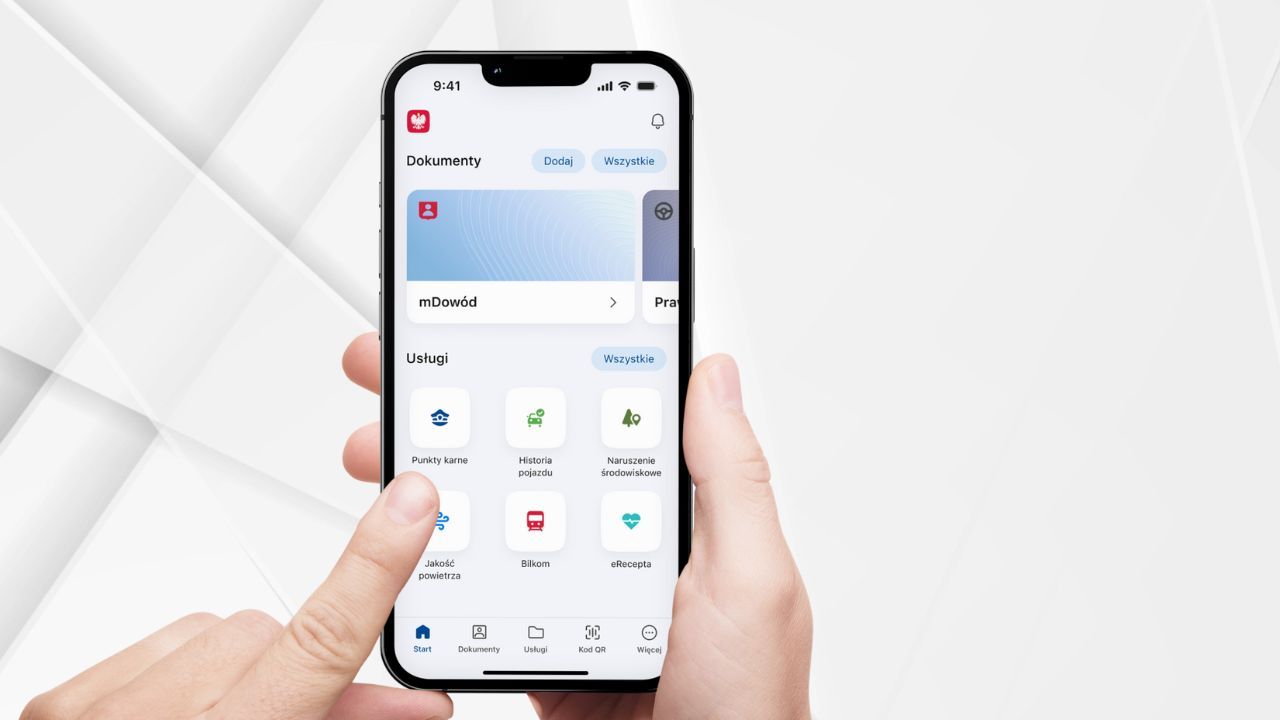

Złośliwe aplikacje mobilne

Choć wielu internautom może to się zdać działaniami na wyrost, to nie należy zbytnio polegać na oficjalnych kanałach dystrybucji oprogramowania mobilnego , czyli sklepów Google Play oraz App Store. Dość powiedzieć, że tylko w tym roku z oficjalnego sklepu z aplikacjami na Androida różnej klasy szkodniki pobrano ponad 600 mln razy . Mimo że ich administratorzy dwoją się i troją, aby doskonalić mechanizmy automatycznego rozpoznawania malware, to nadal do sklepów trafiają setki tysięcy złośliwych aplikacji.

W tym przypadku najlepszą ochroną jest całkowita rezygnacja z instalowania nieznanych powszechnie i rozpoznawalnych aplikacji. Nawet ogromna liczba pozytywnych recenzji i ocen może być efektem działalności botów , dlatego warto też weryfikować tożsamość producenta aplikacji np. dzięki przechodzeniu do Google Play czy App Store za pośrednictwem oficjalnej strony danego oprogramowania. Kierować należy się raczej zasadą, według której instalujemy potrzebne nam aplikacje, a unikamy wycieczek do sklepu z apkami w celu swobodnej eksploracji.

Zagrożenia podczas zakupów

Inne zagrożenia czyhają na internautów podczas zakupów, czego doświadczać będziemy szczególnie często podczas okresu świątecznego, gdy sklepy internetowe i aukcyjne przeżywają oblężenie. W Polsce do oszustw dochodzi między innymi w serwisach pośredniczących w sprzedaży lokalnej . Tam najczęściej rola administratora sprowadza się wyłącznie do udostępniania platformy, a sama transakcja realizowana jest pomiędzy użytkownikami.

Taki model jest szczególnie atrakcyjny dla atakujących. Przekonują oni, że chcą sprzedać lub kupić przedmiot wystawiony przez potencjalną ofiarę, a następnie zachęcają do skorzystania z zewnętrznych stron w celu przyśpieszenia procesu sprzedaży czy uzyskania zapłaty. Linki prowadzą do specjalnie spreparowanych stron służących do wyłudzenia danych teleadresowych, danych logowania do bankowości elektronicznej czy informacji o kartach płatniczych. Często takie strony wykorzystują identyfikację wizualną znanych firm kurierskich lub Poczty Polskiej, aby uwiarygodnić scenariusz . W praktyce można się w ten sposób pozbyć całości środków zgromadzonych na powiązanym rachunku.

Ochrona w tym przypadku jest prosta – całość transakcji należy realizować bezpośrednio w serwisie , z użyciem dostępnych tam systemów płatności, nie klikać żadnych linków oraz nie podejmować działań nieprzewidzianych w standardowej procedurze sprzedaży lub kupna. Albo kupujemy i sprzedajemy zgodnie z modelem założonym przez twórców serwisu, albo wcale.

Phishing z użyciem maili, stron internetowych i telefonów

Atak z użyciem mechanizmów phishingowych zacząć może się w zasadzie wszędzie, nie tylko w serwisach e-commercowych. Kontakt może być zainicjowany przez atakującego z użyciem poczty elektronicznej, odpowiednio przygotowanych witryn, a często zdarza się, że napastnicy dzwonią do ofiar, podszywając się pod banki, urzędy, instytucje czy służb y. Podobnie jak w przypadku ataków wykorzystujących serwisy sprzedażowe wyłudzają one dane dostępowe do kont, coraz częściej także kody BLIK oraz dane kart płatniczych.

W takich przypadkach, gdy podejrzewamy, że bank faktycznie mógł się z nami kontaktować, a mimo to nie mamy pewności, czy rozmawiamy z jego pracownikiem i z oszustem, najlepiej po prostu się rozłączyć. Bezwarunkowo. Następnie można samemu zainicjować kontakt – po prostu samodzielnie zadzwonić do banku na numer podany w aplikacjach czy na stronach banku . Wówczas możemy mieć pewność, że faktycznie rozmawiamy z pracownikiem banku, a przy tym nie przegapimy żadnej sprawy.

Zasada zerowego zaufania

We wszystkich tych scenariuszach powinna nam przyświecać zasada zerowego zaufania . Przede wszystkim każdy kontakt, który nie jest zainicjowany przez nas i nie pochodzi od znanej osoby, powinien wzbudzić czujność. W skrajnych przypadkach można przyjąć zasadę, aby w ogóle nie reagować na wiadomości od nieznajomych oraz maile, zgodnie z założeniem Linusa Torvaldsa, który stwierdził, że nigdy nie przegląda maili po urlopie, bo jeśli byłoby w nich coś rzeczywiście ważnego, to nadawca ponowiłby kontakt.

Podobnie będzie z kontaktami pochodzącymi z banków czy urzędów. Niezależnie czy chodzi o aplikacje, połączenia przychodzące czy aktywność w serwisach zakupowych, w takim okresie jak nadchodzące Święta najlepiej po prostu nie ufać nikomu.