Grupa hakerów LockBit rozbita! Wśród zatrzymanych Polak

Dobre wieści z frontu walki o cyberbezpieczeństwo – krajobraz najpoważniejszych zagrożeń właśnie się uszczuplił. Doszło do rozbicia grupy odpowiedzialnej za infekcję LockBitem, złośliwym oprogramowaniem klasy ransomware. Wśród zatrzymanych hakerów jest Polak.

Błyskotliwa kariera grupy LockBit

Grupa LockBit odpowiada za zaawansowane i stosowane na ogromną skalę ransomware o tej samej nazwie. Co ważne, działała ona w modelu RaaS, czyli ransomware-as-a-service . Oznacza to, że atak na dowolny cel mógł zamówić każdy, kto dysponował odpowiednią ilością kryptowaluty. Choć LockBit został zidentyfikowany dopiero w 2019 roku, to liczba skutecznych ataków, a za nimi ogromnych start finansowych, jest bardzo długa.

Jak podsumowuje serwis Bleeping Computer, od września 2019 roku z użyciem LockBita zaatakowano m.in. Boeinga, brytyjską pocztę UK Royal Mail, koncern motoryzacyjny Continental czy włoski system podatkowy. W 2020 roku oszacowano, że LockBit z sukcesem zaatakował 1,7 tys. podmiotów, uzyskując co najmniej 90 mln dolarów okupu. Według najświeższych danych amerykańskiego Departamentu Sprawiedliwości ofiar było ponad 2 tys. zaś zyski z okupów przekroczyły 120 mln dolarów .

Zobacz też: Tak wyłudzą twoje dane. Przy kasie lepiej zachować ostrożność

Krytyczna infrastruktura zamknięta

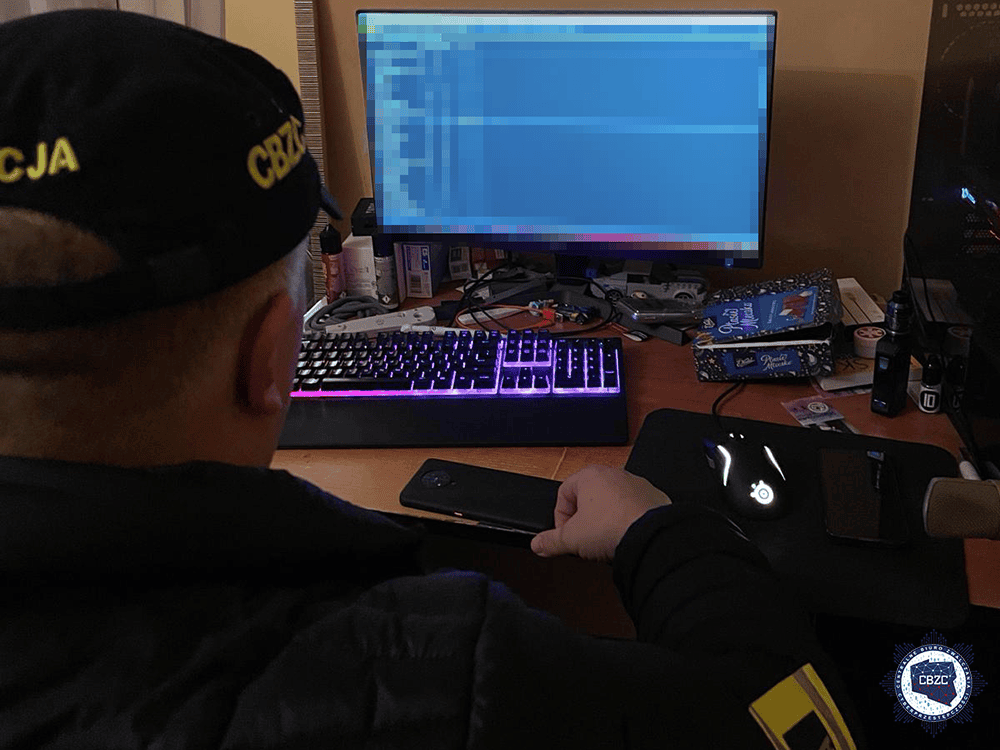

Dziś w ramach trwającej od wielu miesięcy międzynarodowej operacji „Cronos”, w której udział wzięli m.in. Europol, japońska policja, agencje NCA i FBI, dokonano zatrzymań członków gangu ransomware. Wśród nich znalazł się Polak i Ukrainiec . Służby są przekonane, że po zamknięciu 34 serwerów udało się skutecznie unieszkodliwić krytyczną infrastrukturę niezbędną do działalności LockBit.

Potwierdzają to komunikaty wyświetlane na darknetowych witrynach należących do grupy. Na każdej z nich wyświetlany jest już komunikat o tym, że serwery zostały przejęte i zamknięte . Co ciekawe, „odpowiedni komunikat” pozostawiono także dla tych, którzy chcą się zalogować do panelu administracyjnego. Najwięcej uwagi zwraca jednak to, co udało się zabezpieczyć na przejętych serwerach.

Zobacz także: Nowa groźna kampania oszustów. Uwaga na wiadomości od Biedronki

Hakerzy mieli kopię skradzionych plików

Przede wszystkim na bazie odnalezionych kluczy szyfrujących udało się przygotować narzędzie odszyfrowujące pamięci zaatakowane z użyciem LockBit. Zabezpieczono kody źródłowe i komunikację z ofiarami ataków. Co jednak kluczowe, odnaleziono także dane przejęte w ramach ataków nawet na te ofiary, które uiściły okup . Oznacza to, że płacenie hakerom nie zażegnywało zagrożenia i nadal mogli oni publikować skradzione informacje, stosować dalszy szantaż.

Źródło: bleepingcomputer.com