Natychmiast usuń te aplikacje. Trojan atakuje smartfony, zainstalowały go tysiące użytkowników

Analitycy firmy Kaspersky odnaleźli w sklepie Google Play aplikacje zawierające złośliwe oprogramowanie. Co ciekawe, jest to popularne niegdyś oprogramowanie szpiegujące Mandrake - trojan, który nie dawał o sobie znać od 2020 r. Wygląda jednak na to, że Mandrake cały czas był wykorzystywany przez cyberprzestępców, tylko umykał uwadze firm zajmujących się cyberbezpieczeństwem mobilnym. Przedstawiono listę aplikacji, które zawierały spyware - jeśli masz je na swoim smartfonie, natychmiast je usuń, przeskanuj telefon antywirusem, a w razie potrzeby zresetuj go do ustawień fabrycznych, choć i to może nie stanowić gwarancji bezpieczeństwa.

Znany trojan powrócił w nowej, groźniejszej wersji. Przez dwa lata działał w ukrycia

Mandrake został przeanalizowany po raz pierwszy w maju 2020 r. w laboratorium Bitdefendera. Już wówczas jego możliwości były szerokie i uznano go za jeden z najbardziej zaawansowanych programów typu spyware , jaki używany jest w celach cyberprzestępczych. Wiadomo było, że do 2020 r. Mandrake był używany w realnych atakach przynajmniej przez cztery lata, jednak potem jego aktywność zanikła. Teraz analitycy Kaspersky odnaleźli nowe próbki, które wskazują, że szkodnik przeszedł znaczną ewolucją i został zainstalowany już dziesiątki tysięcy razy.

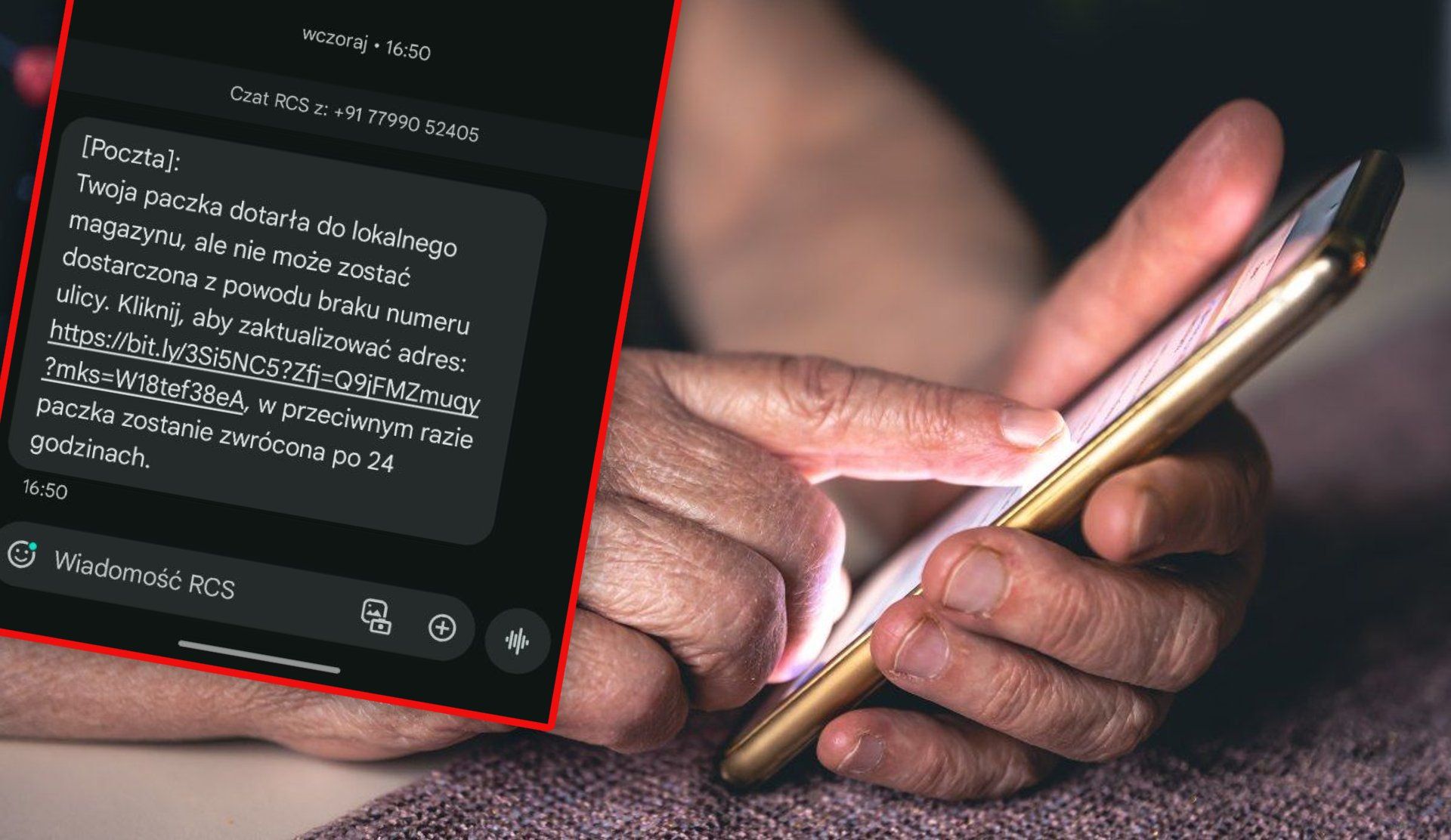

Najważniejszą innowacją w stosunku do wcześniejszej generacji jest w nowej odsłonie Mandrake’a mechanizm maskowania swojej aktywności . Złośliwe oprogramowanie zostało ukryte w jednej z bibliotek programistycznych, która została potraktowana tzw. obfuskatorem kodu, czyli narzędziem do automatycznego modyfikowania kodu źródłowego oprogramowania w taki sposób, aby był on mniej zrozumiały. Po rozpakowaniu program prosi o zezwolenie na rysowanie nad interfejsami aplikacji i odtąd może przesyłać informacje ze smartfonu na serwery napastnika .

Złośliwy kod zaszyty w zamaskowanej bibliotece programistycznej

Mandrake w najnowszej odsłonie ma ogromne możliwości - może przesyłać napastnikom szczegółowe informacje o smartfonie, zainstalowanych aplikacjach, wpływać na wyświetlane powiadomienia, podstawiać fałszywe strony logowania służące do kradzieży haseł , nagrywać ekran czy uzyskiwać uprawnienia do działania w tle. Wszystko to działa w natywnym środowisku systemu Android , bo szkodnik dysponuje techniką opuszczania pisakownicy - wirtualnej przestrzeni służącej izolacji aplikacji od systemu, w którym mogłyby wyrządzić szkody.

Zobacz: Minister Bodnar zdecydował: Centrum Cyberbezpieczeństwa do likwidacji. “Lepiej późno niż wcale”

Dzięki tym metodom złośliwe aplikacje udało się przemycać pod radarami filtrów bezpieczeństwa w Google Play. Nie trzeba było więc ryzykować instalacji programów z paczek APK, by zostać zakażonym - trojan był dystrybuowany oficjalną drogą i n ie był wychwytywany przez androidowego “antywirusa” Google Play Protect.

Szkodliwe aplikacje, atrybucja i ofiary. Jak rozpoznać zagrożenie?

Według analityków Kaspersky’ego nowa fala ataków podobnie jak te z 2020 r. jest skutkiem działań grup hakerskich z Rosji. Szacuje się, że w czasie utajonej aktywności złośliwe aplikacje zainfekowane Mandrake pobrało więcej niż 32 tys. użytkowników . Udało się zidentyfikować poszczególne złośliwe programy, co może być pomocne w identyfikacji zagrożenia w przyszłość:

- AirFS, (wydawca: it9042, nazwa paczki: airft.ftrnsfr),

- Astro Explorer (shevabad, astro.dscvr),

- Amber (kodaslda, shrp.sght),

- CryptoPulsing (shevabad, com.cryptopulsing.browser),

- Brain Matrix (kodaslda, com.brnmth.mtrx).

Mandrake zaszyty był w aplikacjach podszywających się przede wszystkim pod drobne programy użytkowe : menedżery plików czy skanery rozpoznające tekst na obrazkach. Złośliwy kod był zaszyty także w grach-łamigłówkach oraz aplikacjach przeznaczonych dla osób inwestujących w kryptowaluty. Należy wobec takich aplikacji zachować szczególną ostrożność.