Trojan bankowy infekuje smartfony Polaków. Zagrożony zwłaszcza jeden typ

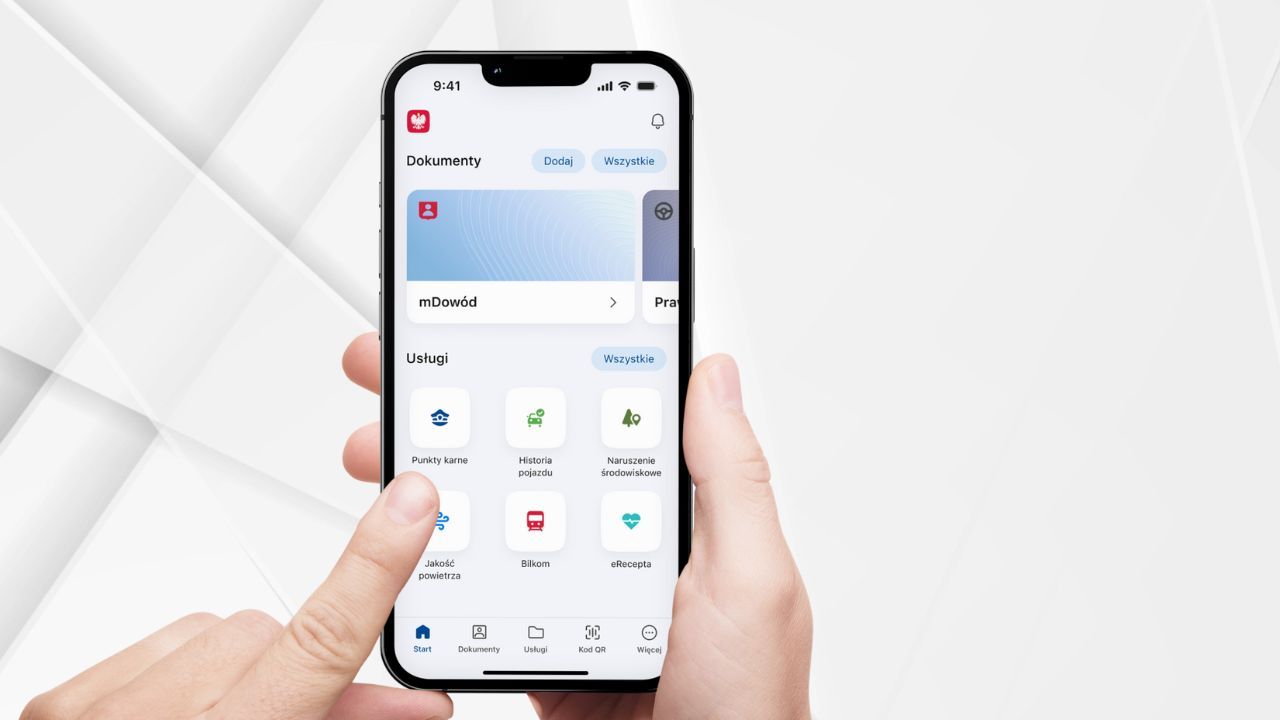

Holenderscy analitycy zidentyfikowali nową technikę atakowania smartfonów z Androidem. Ich badania zaczęły się od ataku na jedną z kanadyjskich sieciówek gastronomicznych, ale szybko udało się ustalić, że infekowano także urządzenia w Europie - w Wielkiej Brytanii, we Włoszech oraz… w Polsce. Co gorsza, trojan wyspecjalizowany jest w infekowaniu nie prywatnych, i siłą rzeczy mało interesujących dla cyberprzestępców, urządzeń, lecz smartfonów służbowych, należących do firm. Uwagę zwraca zwłaszcza wektor ataku - trojan Chameleon ukrywa się pod postacią aplikacji CRM.

Trojan bankowy Chameleon atakuje służbowe smartfony, także w Polsce

Jak informuje serwis thehackernews.com, przykład kanadyjskiej restauracji pokazuje, że Chameleon dostarczany jest pod postacią podróbek aplikacji służącej do zarządzania relacji z klientami. W CRM-ach mamy moduły pozwalające nadzorować sprzedaż, procesy marketingowe czy obsługę klienta. Wykorzystanie podobnych systemów jest powszechne w zasadzie w każdej większej firmie.

Po raz pierwszy analizy kampanii podjęto się po atakach w czerwcu tego roku. Atakujący chcieli zaatakować konkretne firmy i upodabniali wizualnie aplikację do CRM-ów przez nie wykorzystywanych. Dbali o to, aby w interfejsie było wyświetlane logo danej firmy itp. W użyciu są także zaawansowane mechanizmy ukrywania faktycznej aktywności aplikacji.

Chameleon maskuje się jako aplikacja CRM. Konta firm są ogołacane

Nie wiemy, w jaki sposób dostarczano złośliwe aplikacje na smartfony. Sposobów na to jest wiele i mogą one obejmować nawet publikację programów bliźniaczo podobnych do prawdziwych CRM-ów w Google Play. Najbardziej prawdopodobna jest jednak dystrybucja w postaci paczek APK, gdyż Chameleon dysponował mechanizmem pozostawiania artefaktów, które pozwalały na omijanie żądań dostępu do uprawnień w Androidzie .

Zobacz: UE ureguluje rynek smartfonów. Urządzenia się zmienią, choć konsumenci tego nie chcą

Celem ataku były dane uwierzytelniania ofiar. Po instalacji wyświetlany był ekran z prośbą o zalogowanie. W ten sposób oba składniki uwierzytelniania trafiały w ręce przestępców. Następnie wyświetlany był komunikat o nieudanej próbie logowania (konto nie jest jeszcze aktywne) i sugestia, by skontaktować się w tej sprawie z działem HR. W tym czasie atakujący mogli logować się już do domen firm w prawdziwych aplikacjach CRM i wykradać stamtąd np. dane klientów.

Coraz więcej użytkowników CRM-ów - coraz więcej prób ataków

Priorytetem nie były jednak wrażliwe dane klientów, lecz przede wszystkim dostęp do biznesowych kont bankowych firm . Wszystkie firmy, także te w Polsce, które wykorzystują mobilne klienty do CRM, powinny zweryfikować aktywność na kontach powiązanych z systemem. Według analityków atak jest skutkiem coraz większej popularności takich rozwiązań i udzielania dostępu do CRM-ów coraz większej liczbie personelu.

W ocenie specjalistów IBM X-Force wykorzystanie trojanów bankowych maskowanych jako aplikacje biznesowe łączy finalna instalacja oprogramowania szpiegującego przeglądarkę internetową. Po uzyskaniu danych z CRM-u oraz włamaniu na firmowe konta i kradzieży środków zachowują oni wgląd do dalszej aktywności użytkownika i mogą podejmować kolejne działania cyberprzestępcze .